Hold My BIA: Vergiftet oder erfroren – Welche ist die KRITISchste Dienstleistung?

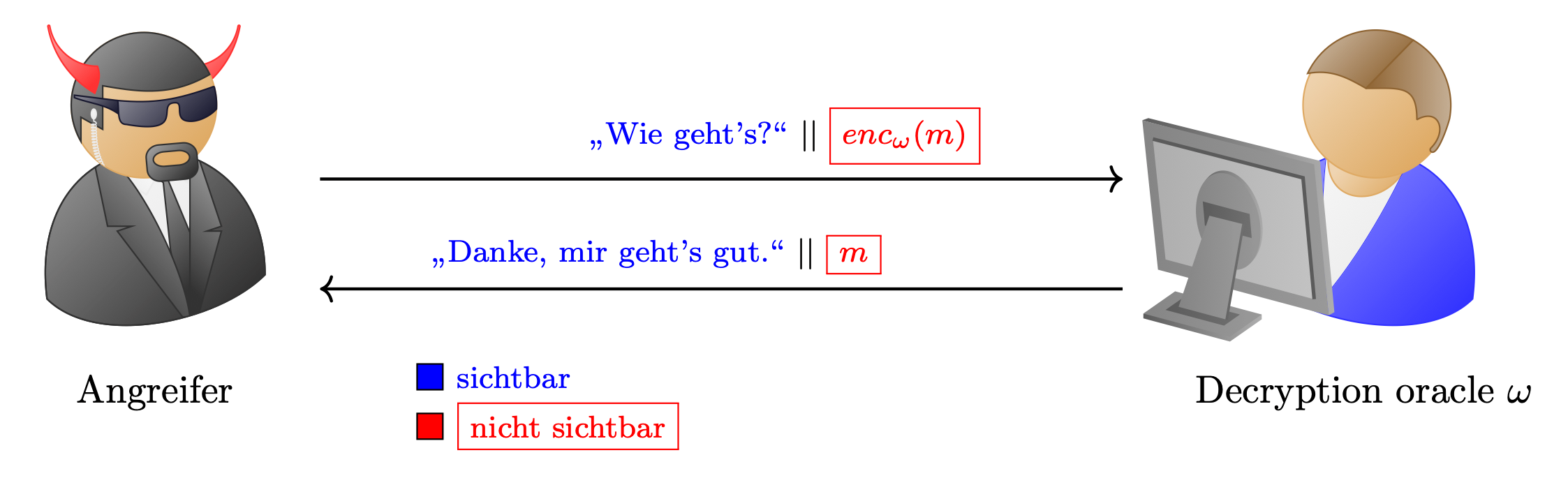

Zurzeit lohnt aus dem Gesichtspunkt KRITIS ein langer und tiefer Blick in die USA, wo sich innerhalb kürzester Zeit zwei Szenarien ereigneten, die einige jüngst noch als Panikmache bezeichnet hätten: Während dieser Tage ein Wintereinbruch in Texas und Umgebung Millionen von Haushalten von der Stromversorgung abschneidet, konnte Anfang Februar ein Angriff auf die Wasseraufbereitung in Florida abgewehrt werden, der potenziell das Trinkwasser der Kleinstadt Oldsmar hätte vergiften können. Aus Security-Sicht scheint vor allem der zweite Fall interessant, aber es macht […]