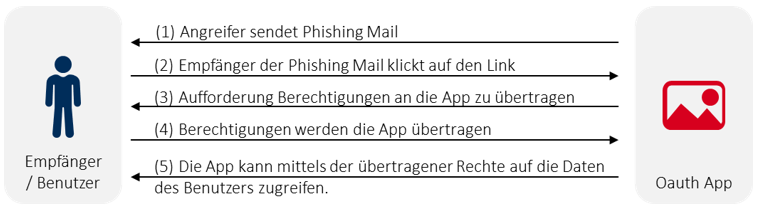

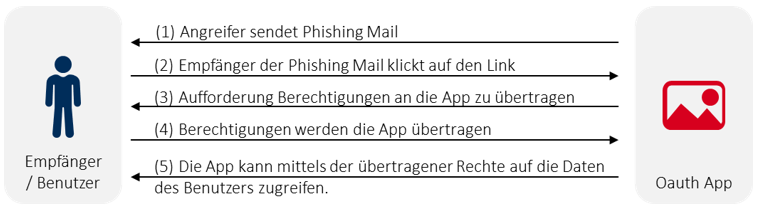

Im Rahmen von COVID-19 wurden viele neue Phishing-Kampagnen verzeichnet – darunter auch sogenannte OAuth-Phishing-Angriffe gegen Office 365. Hierbei werden Phishing-Mails an Benutzer gesendet, die, wenn sie auf den in der Mail enthaltenen Link klicken, gefragt werden, ob sie Berechtigungen an eine App übergeben wollen. Mit der Bestätigung autorisiert der Benutzer dann die App für den Zugriff auf seine Daten. Der Ablauf des OAuth-Phishings ist in der untenstehenden Abbildung dargestellt.

Doch die Vorgehensweise ist nicht neu. Bereits 2017 kam es zu einer großen Phishing-Welle, die Google Docs-Benutzer dazu einlud, ein geteiltes Dokument aufzurufen. Für diese Angriffe mittels OAuth-Apps werden die Funktionalitäten des OAuth-Protokolls genutzt. Mit OAuth kann ein Benutzer einer Anwendung den Zugriff auf seine Daten erlauben, die von einem anderen Dienst bereitgestellt werden. Der Zugriff der Anwendung erfolgt dabei ohne Benutzerkennung und Passwort. Somit können auch eine Passwortänderung oder die Einführung einer Multifaktorauthentifizierung die Vergabe der Berechtigungen nicht mehr rückgängig machen.

Es wird hier also keine Schwachstelle im OAuth-Protokoll ausgenutzt. Stattdessen wird der Benutzer dazu gebracht, Berechtigungen zu übergeben, ohne dass ihm dies bewusst ist. Hierzu werden Links mit zu Office 365 oder Google G Suite ähnlich klingenden Domainnamen verwendet, und auch die App-Namen werden so gewählt, dass ein unbedarfter Benutzer diese mit dem jeweiligen Cloud-Dienst assoziiert.

Ein OAuth-Phishing-Angriff ist im Nachhinein schwer erkennbar, da kein schadhafter Code ausgeführt wird. Stattdessen können Daten gelesen und je nach Berechtigung auch geändert oder gelöscht werden. So kann ein Angriff unbemerkt bleiben oder wird erst dann bemerkt, wenn in einer weiteren Angriffsphase Daten verschlüsselt wurden oder ein CEO-Fraud begangen wurde.

Damit es erst gar nicht zu einem Zugriff mittels OAuth-Phishing kommt, sind folgende Maßnahmen zu empfehlen:

- Schulung der Mitarbeiter, um OAuth-Phishing-Angriffe zu erkennen

- Drittanbieter-Apps nur mittels Whitelisting zulassen oder die Nutzung ganz untersagen

- In Office 365 können Drittanbieter-Apps mittels der CASB-Lösung von Microsoft (Cloud App Security) überwacht werden. Dieses Feature steht jedoch nur in der E5-Lizenz zur Verfügung.

Falls man vermutet, dass man mittels einer OAuth-App kompromittiert wurde, dann kann man dies in Office 365 über das von Microsoft für Office 365 veröffentlichte Vorgehen[1] nachvollziehen und die Berechtigungen der jeweiligen App deaktivieren. Grundsätzlich sollte die verdächtige App deaktiviert werden und es sollten die Berechtigungen entzogen werden. Anschließend sollten die Zugriffsprotokolle überprüft werden, um den Umfang der Kompromittierung zu verstehen.

[1] https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/detect-and-remediate-illicit-consent-grants