KMU und raus bist Du? IT-Sicherheit für den Mittelstand

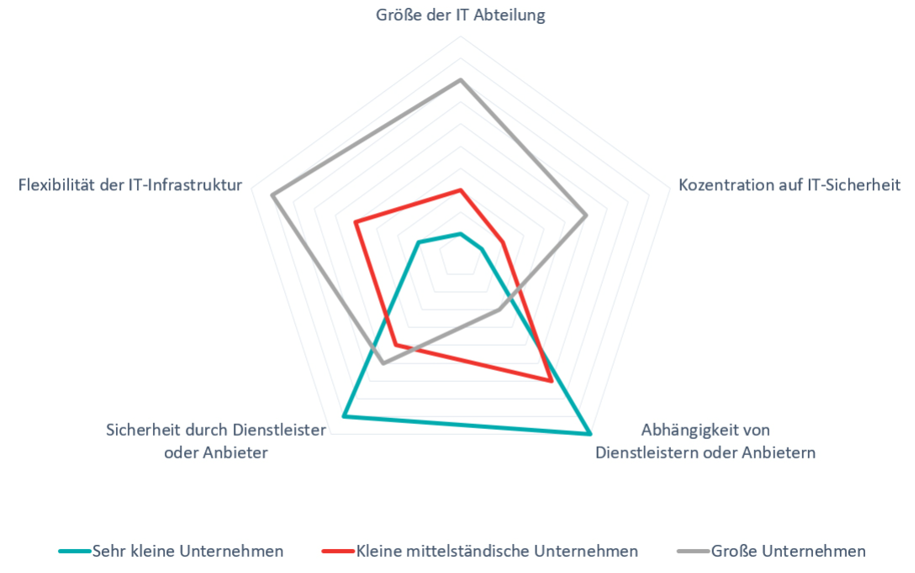

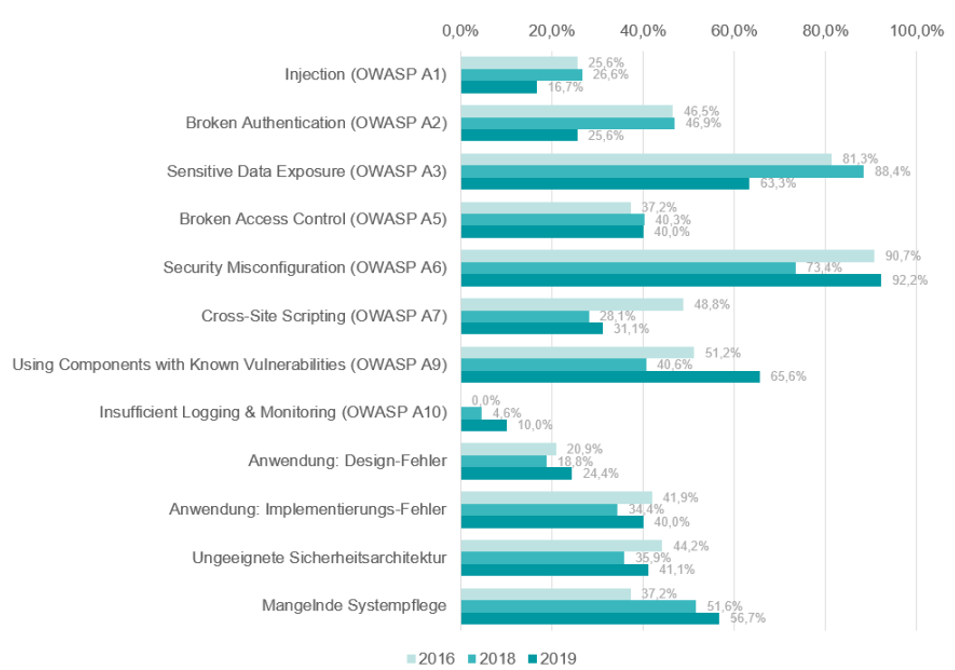

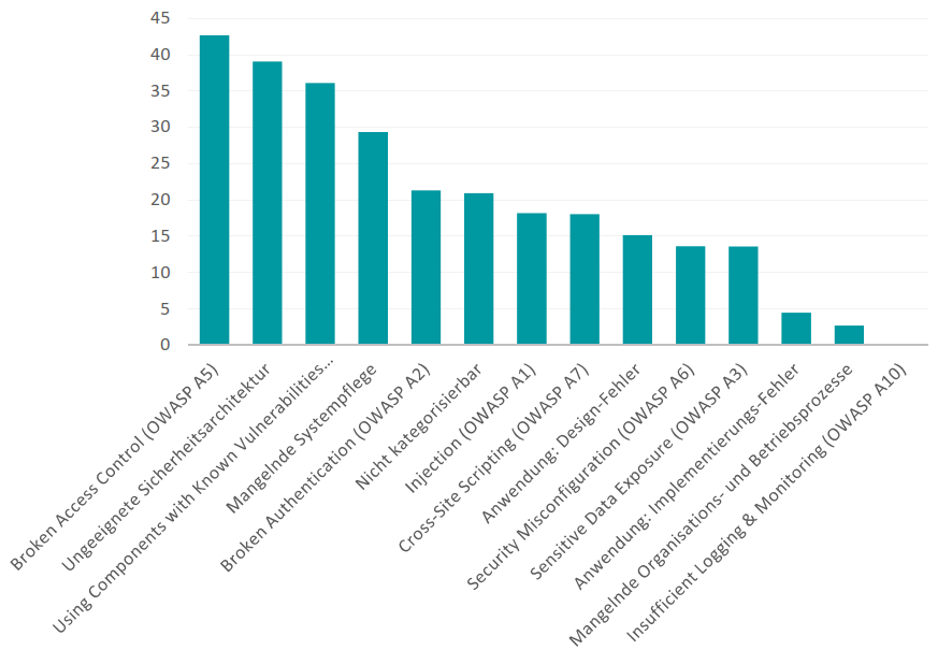

Eine wachsende Zahl von Ressourcen und Handreichungen beschäftigt sich mit der Frage, wie mittelständische Unternehmen Informationssicherheit wirtschaftlich und effektiv umsetzen können. Die Abschlussarbeit unseres Kollegen Patrick Taege beleuchtet die besonderen Herausforderungen, denen sich KMUs in der Security stellen.

HiSolutions Empfehlung: Unsere Checkliste zur Cybersecurity für kleine und mittlere Einrichtungen