Serious Gaming im Business Continuity Management

In einer Welt, in der Cyberangriffe, Naturkatastrophen und technische Ausfälle längst keine Ausnahmen mehr sind, stehen Unternehmen vor einer zentralen Herausforderung: Sie müssen sicherstellen, dass ihre wichtigsten Geschäftsprozesse auch in Krisensituationen weiterlaufen. Das Business Continuity Management (BCM) ist hierfür das strategische Instrument. Es soll gewährleisten, dass Unternehmen selbst bei schwerwiegenden Störungen handlungsfähig bleiben.

Doch auch das beste BCM-Konzept kann durch menschliche Fehler Schwachstellen aufweisen. Studien zeigen seit Jahren, dass der Mensch ein zentrales Sicherheitsrisiko darstellt. Dies geschieht häufig nicht aus böser Absicht, sondern oft aus mangelndem Bewusstsein oder fehlender Routine. Klassische Sicherheitsschulungen werden häufig als langweilig und wenig relevant empfunden, weshalb der Lernerfolg begrenzt bleibt. Vor diesem Hintergrund widmete sich meine Masterarbeit der Frage, welche Möglichkeiten es gibt Gamification im BCM-Schulungskontext zu integrieren und welche Vorteile dies mit sich bringt.

Von Punkten über Level bis hin zu Szenarien

Gamification ist längst kein Fremdwort mehr. Gamification bedeutet, spielerische Elemente in nicht-spielerischen Kontexten einzusetzen, um so die Motivation und den Lernerfolg zu steigern. Das können Punkte, Ranglisten, Fortschrittsanzeigen, Level oder auch szenariobasierte Aufgaben sein. Ziel ist es ein Lernerlebnis zu schaffen, dass Teilnehmende emotional und kognitiv stärker einbindet als herkömmliche Formate.

Im BCM-Kontext kann Gamification den entscheidenden Unterschied machen: Statt in einer PowerPoint-Präsentation theoretische Krisenpläne jedes Mal aufs Neue zu erläutern, erleben die Teilnehmenden in einer simulierten Krisensituation, wie es sich anfühlt, Entscheidungen unter Zeitdruck zu treffen, im Team Lösungen zu erarbeiten und mit unvorhergesehenen Hindernissen umzugehen. Ziel ist es, nicht nur Wissen zu vermitteln, sondern die Teilnehmenden nachhaltig zu motivieren, dieses Wissen auch in Krisensituationen adäquat anzuwenden.

Kombination aus Theorie und Praxis

Die Masterarbeit verknüpft fundierte Theorie mit praxisnaher empirischer Forschung. Ausgangspunkt bildeten psychologische Modelle wie die Self-Determination-Theory (SDT), die Flow-Theory sowie Bartle’s Player Typology, die alle Hinweise darauf geben, wie Motivation und Lernerfolg in einem Gamification-Kontext gesteigert werden können.

Darauf aufbauend wurde eine firmenweite Online-Umfrage bei HiSolutions durchgeführt und die Wahrnehmung und Akzeptanz gamifizierter Sicherheitstrainings erfasst. Ergänzend dazu fanden qualitative Interviews mit Experten aus der Praxis statt, um praktische Erfahrungen, Erfolgsfaktoren und Stolpersteine bei der Umsetzung von Gamification in Sicherheitsschulungen zu ermitteln.

Mehr Motivation, besseres Lernen

Die Ergebnisse zeichnen ein klares Bild: Gamifizierte Sicherheitsschulungen haben ein großes Potenzial die Motivation der Teilnehmenden zu steigern und zu besseren Lernerfolgen beizutragen. Teilnehmende identifizieren sich stärker mit den Inhalten, wenn sie aktiv eingebunden sind und die Lernumgebung realistische, herausfordernde und zugleich sichere Rahmenbedingungen bietet.

Als besonders effektiv erwiesen sich szenariobasierte Formate wie Escape Rooms, in denen Teilnehmer als Team unter Zeitdruck Rätsel lösen müssen, um schließlich den Raum zu verlassen. Die Kombination aus Zeitdruck und Zusammenarbeit erschafft ein immersives Erlebnis, das sich auch auf reale Krisensituationen übertragen lässt.

Diese Formate ermöglichen nicht nur die Anwendung von Fachwissen unter Beweis zu stellen, sondern fördern auch Soft Skills wie Teamkommunikation, Problemlösung und Stressresistenz – Kompetenzen, die im BCM von zentraler Bedeutung sind.

Lernen durch Erleben

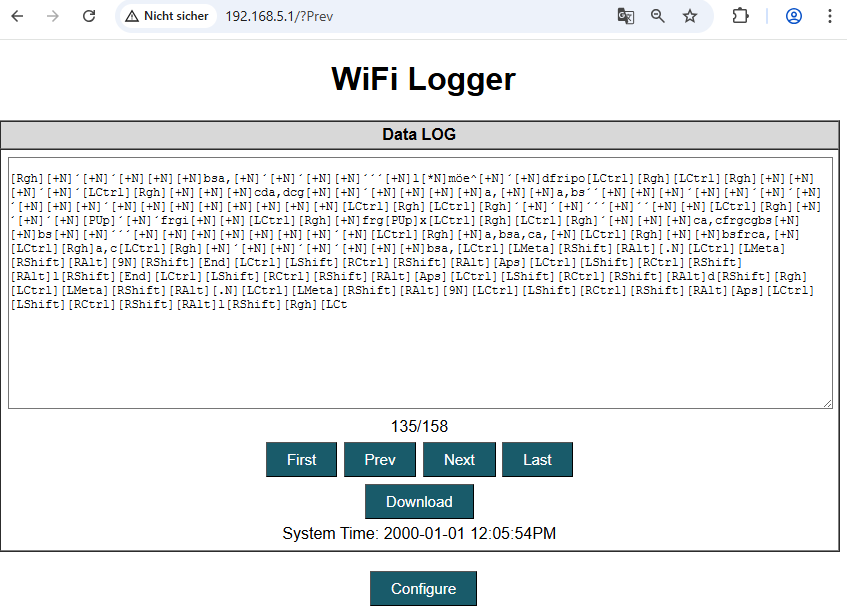

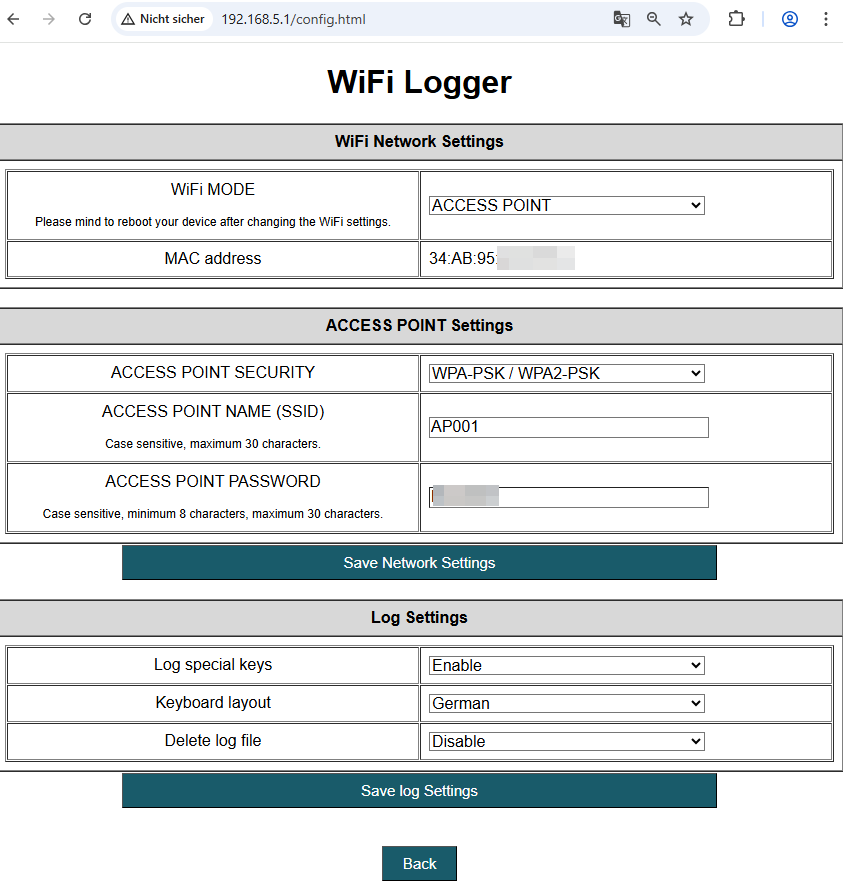

Auf Grundlage der Forschungsergebnisse wurde ein prototypisches Konzept für ein eigenes gamifiziertes BCM-Training entwickelt: ein moderierter Escape Room, der das Szenario eines Cyberangriffs simuliert. Innerhalb einer festgelegten Zeitspanne müssen gemeinsam fachliche Aufgaben gelöst, Entscheidungen getroffen und Prioritäten gesetzt werden. Jede Aufgabe ist so gestaltet, dass sie direkt mit relevanten BCM-Themen verknüpft ist, etwa Wiederanlaufplanung, Kommunikationsstrukturen oder Rollenverteilung im Krisenstab.

Der Vorteil liegt in der hohen Realitätsnähe: klare Ziele, unmittelbares Feedback durch den Moderator und der Einsatz von Storytelling versetzen die Teilnehmenden in einen Zustand fokussierter Konzentration. Logisches und zielorientiertes Denken wird zur Pflicht, da jedes sich im Raum befindliche Objekt neue Hinweise für die Lösung auf fachliche Rätsel geben könnte. Zudem ermöglicht das Spieldesign die Anpassbarkeit verschiedenster Faktoren: Storyline, Schwierigkeitsgrad und Spielmechanik können je nach Zielgruppe und Erfahrungsniveau variieren. Eher introvertierte Teilnehmer profitieren von ruhigen, analytischen Aufgaben, während extrovertierte Teilnehmer stärker in teamorientierte Challenges eingebunden werden können. Auch verschiedene berufliche Rollen und Funktionen lassen sich in das Design integrieren, um eine möglichst breite Wirksamkeit zu erzielen.

Warum Gamification allein nicht reicht

Trotz der vielversprechenden Ergebnisse gibt es Grenzen. Die Entwicklung zielgruppengerechter gamifizierter Formate ist häufig komplex und ressourcenintensiv – sowohl in zeitlicher als auch in finanzieller Hinsicht. Analoge Präsenzformate, die oft besonders effektiv sind, haben eine eingeschränkte Skalierbarkeit. Hinzu kommt, dass der spielerische Charakter den Lerneffekt nicht überdecken darf: Das didaktische Ziel muss jederzeit im Vordergrund stehen.

Gamification kann ein mächtiges Werkzeug sein, reicht jedoch allein nicht aus, um eine starke Sicherheitskultur aufzubauen. Sie muss Teil eines holistischen Ansatzes sein, der regelmäßige Schulungen, klare Führungsimpulse und eine durchgängige Sicherheitsstrategie umfasst.

Potenzial für die Zukunft

Die Masterarbeit macht deutlich, dass Gamification das Potenzial hat Sicherheitsschulungen im Business Continuity Management nachhaltig zu bereichern. Richtig eingesetzt, können spielerische Elemente Motivation, Lernerfolg und Identifikation mit den Inhalten deutlich steigern. Szenariobasierte Formate wie Escape Rooms verbinden Theorie und Praxis auf eine Weise, die eine nachhaltige Handlungskompetenz schafft. Für Unternehmen, die ihre Resilienz stärken wollen, bietet Gamification einen wertvollen Mehrwert – vorausgesetzt, sie wird strategisch geplant, passgenau umgesetzt und in ein ganzheitliches Sicherheitskonzept eingebettet.