OpenClaw: Die Real‑World‑Bestätigung der MCP‑Risikoachsen

TL;DR: In meinem Beitrag „Die dunkle Seite des Model Context Protocols (MCP)“ habe ich vier Risikoachsen beschrieben: Tool Poisoning, Prompt Injection, Sampling Abuse/Autonomie, Composability und Chaining. Die jüngsten Vorfälle rund um OpenClaw zeigen diese Risiken in der Praxis: hunderte bösartige Skills in ClawHub, eine 1‑Klick‑RCE‑Schwachstelle (CVE‑2026‑25253), zehntausende fehlkonfigurierte, öffentlich erreichbare Instanzen sowie ein rasantes Wachstum eines offenen Ökosystems, das Produktivität und Missbrauch gleichermaßen skaliert.

- https://research.hisolutions.com/2025/09/die-dunkle-seite-des-model-context-protocols/

- https://youtu.be/YB6qvE_QOUA?t=1685

Was ist OpenClaw?

OpenClaw ist ein selbst gehostetes KI-Agent-Framework (umgangssprachlich “Gateway” genannt) für agentische KI. Es verknüpft Chat‑Kanäle (u. a. WhatsApp, Telegram, Slack/Discord, iMessage) mit „händischen“ Fähigkeiten (vom Ausführen von Shell‑Befehlen und Dateizugriff über Browser‑Automatisierung, bis zu E‑Mail‑Handling) und lässt sich per Web‑UI und CLI steuern. Es läuft lokal (oder im eigenen Server/Container), kann verschiedene Modelle ansprechen und ist über Plugins/Skills erweiterbar.

Das Projekt startete auf GitHub am 24.11.2025 und die Popularität explodierte Ende Januar 2026. Die Bewertung des GitHub‑Repositorys erreichte binnen Wochen die Marke von 150.000 Stars (Stand: 11.02.2026 > 180.000), begleitet von rasantem Ökosystem‑Wachstum rund um den Skill‑Marktplatz ClawHub.

- https://www.arturmarkus.com/openclaw-hits-150000-github-stars-in-10-weeks-open-source-ai-assistant-overtakes-major-projects-with-416000-npm-downloads/

- https://github.com/openclaw/openclaw

Anmerkungen zur Begrifflichkeit von Skills, Plugins und Tools

Die aktuelle KI‑Agenten‑Landschaft verwendet die Begriffe Skills, Plugins und Tools uneinheitlich und häufig synonym, obwohl sie technisch unterschiedliche Rollen einnehmen können. Ein Skill ist eine konkrete, installierbare Fähigkeit; ein Plugin ist das Erweiterungsmodul, das diese Fähigkeit bereitstellt; ein Tool ist die standardisierte technische Schnittstelle, über die ein Agent solche Fähigkeiten aufruft. Jeder Skill ist in der Regel ein Plugin. Jedes Plugin stellt ein oder mehrere Tools bereit.

Aktueller Missbrauch: Von „ClawHavoc“ bis 1‑Klick‑RCE

Supply‑Chain-Angriffe über Skills

Koi Security hat in einem vollständigen ClawHub‑Audit 341 (von 2.857) bösartige bzw. unsichere Skills identifiziert, die teils als Krypto‑Tools, YouTube‑Utilities oder Typosquats (Tippfehler‑Ausnutzung) getarnt sind. Die Kampagne „ClawHavoc“ setzt u. a. auf passwortgeschützte ZIPs und Base64‑Skripte (glot.io) zur Stager‑Ausführung, mit Payloads wie Atomic macOS Stealer (AMOS) und Keyloggern. SC‑Medien und THN bestätigen die Befunde.

- https://www.koi.ai/blog/clawhavoc-341-malicious-clawedbot-skills-found-by-the-bot-they-were-targeting

- https://www.scworld.com/news/openclaw-agents-targeted-with-341-malicious-clawhub-skills

- https://thehackernews.com/2026/02/researchers-find-341-malicious-clawhub.html

- https://winbuzzer.com/2026/02/03/openclaw-security-crisis-rce-malicious-skills-api-costs-xcxwbn/

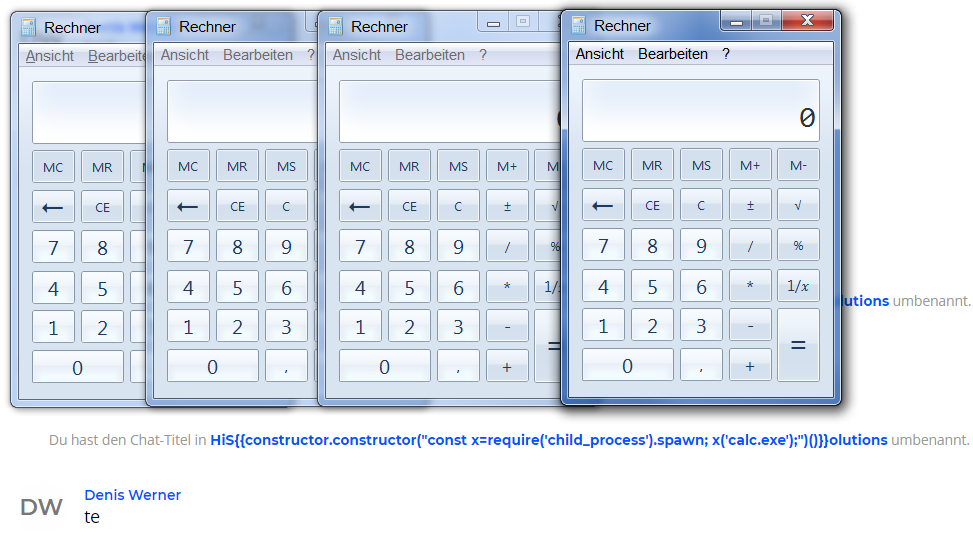

1‑Klick‑RCE (CVE‑2026‑25253)

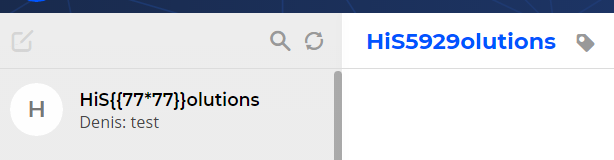

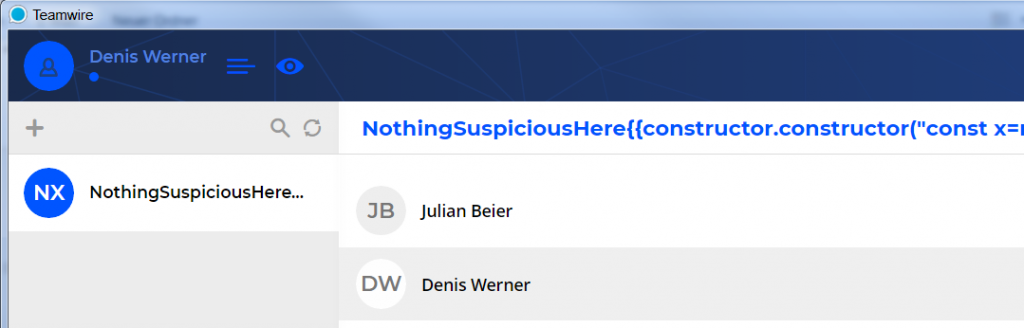

Ein Kopplungsfehler zwischen User Interface und Gateway erlaubte Token‑Exfiltration via Cross‑Site WebSocket Hijacking. Der Besuch eines präparierten Links genügte, um Konfigurationen zu ändern und Befehle auszuführen („1‑Klick‑RCE“). Der Fix erfolgte am 30. Januar in v2026.1.29. Detaillierte technische Beschreibungen und die in der NVD‑Notiz aufgeführten Links erläutern den Exploit‑Pfad.

- https://nvd.nist.gov/vuln/detail/CVE-2026-25253

- https://depthfirst.com/post/1-click-rce-to-steal-your-moltbot-data-and-keys

- https://www.securityweek.com/vulnerability-allows-hackers-to-hijack-openclaw-ai-assistant/

Fehlkonfigurationen & Exponierung

Internetweite Scans fanden über 21. 000 öffentlich erreichbare OpenClaw‑Instanzen, teils ohne hinreichende Absicherung. Ursache sind u. a. falsches Binding/Reverse‑Proxy‑Setups und Shadow‑Deployments.1

- https://censys.com/blog/openclaw-in-the-wild-mapping-the-public-exposure-of-a-viral-ai-assistant

- https://www.esecurityplanet.com/threats/openclaws-rapid-rise-exposes-thousands-of-ai-agents-to-the-public-internet/

Gegenmaßnahmen im Ökosystem

Als Reaktion darauf integriert OpenClaw den Dienst VirusTotal Code Insight in den ClawHub, in das Skill-/Plugin-Verzeichnis ClawHub. Beim Upload von Skills wird automatisch ein Hash aus den hochgeladenen Dateien erzeugt, abgeglichen und bei Bedarf gescannt. Zusätzlich werden die Skills täglich neu gescannt, um neu gefundene Schwachstellen abzuwehren. Das reduziert Supply‑Chain‑Risiken, ist aber keine Abwehr gegen Prompt‑Injection oder logisch verpackte „Payload‑Prompts“.

- https://thehackernews.com/2026/02/openclaw-integrates-virustotal-scanning.html

- https://www.heise.de/en/news/AI-Assistant-OpenClaw-Gets-VirusTotal-On-Its-Side-11169609.html

Betrachtung durch die MCP‑Linse: Vier Risikoachsen, live am Beispiel OpenClaw

- Tool Poisoning: Veröffentlichte Skills/Plugins werden zum Distributionskanal für Stealer, Backdoors oder „Install‑Anleitungen“ mit verschleierten Stagern. ClawHavoc zeigt, wie „wiederverwendbare Verknüpfungen“ einer offenen Plattform zur Lieferkette für Malware werden.

(LLM03 Supply Chain, LLM04 Data & Model Poisoning) - Prompt Injection (auch indirekt): Agenten, die E‑Mails, Webseiten oder Docs lesen, lassen sich über eingebettete Instruktionen manipulieren, inkl. Secret‑Leakage oder gefährlicher Tool‑Aufrufe.

(LLM01 – Prompt Injection, LLM07 – System Prompt Leakage) - Sampling Abuse/Autonomie: Wiederkehrende Automationen (Cron/Jobs, Heartbeats) können stille Kostenlawinen und unbeaufsichtigte Aktionen auslösen; Medienberichte dokumentieren Fehlkonfigurationen mit erheblichen API‑Token‑Kosten.

(LLM06 Excessive Agency, LLM10 Unbounded Consumption) - Composability & Chaining: Mehrstufige Install‑Workflows (Markdown‑Schritte → externer Downloader → Umgehung von Quarantänen) schaffen schwer überschaubare Wirkungsketten, ähnlich klassischen Kill‑Chains, nur in Agenten‑Ökosystemen.

(LLM06 Excessive Agency, LLM05 Improper Output Handling, LLM03 Supply Chain)

Standardisierung als Hebel

Was MCP als „USB‑C für Agenten“ standardisiert (Tools/Ressourcen/Prompts/Sampling), skaliert auch die Angriffsfläche. Meine ursprüngliche MCP‑Analyse skizzierte genau diese Trade‑Offs.

- https://research.hisolutions.com/2025/09/die-dunkle-seite-des-model-context-protocols/

- https://owasp.org/www-project-top-10-for-large-language-model-applications

Empfehlungen

Grundsätzlich sollte OpenClaw niemals auf produktiven Endpunkten betrieben werden. Wenn OpenClaw dennoch eingesetzt werden soll, dann sollte es auf Basis der drei ineinandergreifenden Leitplanken gehärtet werden:

- Sandbox (in welcher Umgebung laufen die Tools/Skills)

- Tool-Policy (welche Skills darf der Agent überhaupt aufrufen)

- Elevated (enger, protokollierter Notausstieg für Host‑Exec‑Befehle)

Aber auch eine konsequente Skill- bzw. Tool-Hygiene muss gewahrt bleiben.

Aus Sicht der MCP‑Linse ergeben sich dann folgende Punkte:

- Isolieren & nur lokal binden

- Sandbox konsequent aktivieren und „dicht“ konfigurieren.

- Betrieb in VM/Container, ohne Produktions‑Secrets; Gateway ausschließlich auf 127.0.0.1 binden. Für Remote‑Zugriff Tunnel mit starker Authentisierung wie bei SSH oder WireGuard, statt Public Ports und Weiterleitungen verwenden (wie es auch der Hersteller empfiehlt).Datei‑/Workspace‑Zugriff minimieren.

- Eingebaute Security Audit Funktion regelmäßig ausführen und Befunde beheben.

- Patch‑Stand des Gateways erzwingen (Empfehlungsstand: 10.02.2026)

- Mindestens v2026.1.29 (Fix für CVE‑2026‑25253),

idealerweise neuere v2026.2‑Releases. - Nach der Installation Token rotieren und Logs auf verdächtige WebSocket‑Ereignisse prüfen.

- Mindestens v2026.1.29 (Fix für CVE‑2026‑25253),

- Skill‑Hygiene (Default‑Deny)

- ClawHub‑Skills sowie deren Updates standardmäßig blocken und nur kuratiert/signiert zulassen

- Skill‑Bundles vor Installation (Virus Total Code Insight, Sandbox) prüfen.

- Vorsicht: Virus Total erfasst keine Prompt‑Injection‑Payloads.

- Policy‑Tipp: Verbieten Sie Markdown‑„Install‑Schritte“ (harmlos wirkende Copy&Paste Anleitungen, die dann schadhafte Befehle z. B. in Base64‑Skripte oder passwortgeschützte ZIPs verstecken) organisatorisch und technisch. Die ClawHavoc‑Kette nutzte exakt solche Muster.

- EDR & Netzwerk‑Kontrollen

- Detektion für Shell‑Aufrufe aus Gateway/Agent heraus, Least‑Privilege‑Policies für Tools (exec/fs nur bei Bedarf) und DPI/Netzwerkregeln gegen verdächtige Fetch‑Muster (z. B. glot.io‑Snippets, atypische GitHub‑Fetches).

- Enterprise‑Sicht: Sichtbarkeit und Laufzeitschutz für Agenten, u. a. Erkennen von OpenClaw‑Nutzung, Filterung von Zugriffen aus dem Internet (einschließlich Tunnel- und VPN-Nutzung) und Filterung gegen Prompt‑Injection vor Aktionsausführung.

- Kosten‑/Autonomie‑Guardrails

- Harte Token‑Budgets (analog zu Prepaid-Handyverträgen), Rate‑Limits und Freigabe‑Workflows für periodische Tasks. Autonomie/Sampling nur nach expliziter Freigabe, mit Telemetrie/Alarmierung bei Überschreitung von explizit vorab gesetzten Budgetgrenzen.

- Governance (MCP‑Leitplanken übertragen)

- Leicht verständliche Freigabe‑Workflows und -Oberflächen, explizite Tool‑Freigaben, Kompositionsbarrieren, Logging aus dem MCP‑Kontext 1:1 auf OpenClaw oder ähnliche Frameworks übertragen. Die Risikoachsen sind identisch.

- Weitere Quellen:

Einordnung: Von Hype zu Härtung

OpenClaw hat gezeigt, wie schnell agentische KI vom Produktivitäts‑Booster zur Supply‑Chain‑Angriffsfläche werden kann: standardisierte Tool‑Zugriffe + Autonomie + offene Marktplätze eröffnen neue Initial‑Access‑Pfade auf Endpunkte und in Netze. Wer Agenten einsetzen will, braucht eine gewissenhafte Prüfung statt Hype, einschließlich betrieblicher Disziplin (Isolierung, Patchen, Kuratieren), technischer Härtung (Audit, Tool‑Least‑Privilege) und organisatorischer Governance.

Für eine umfassende Sicherheitsbetrachtung von OpenClaw über die MCP-Perspektive hinaus lohnt sich zudem ein Blick auf den bald ebenfalls hier im Blog erscheinenden Beitrag von Volker Tanger.

- Shadow‑Deployments testen neue Softwareversionen im Hintergrund mit realem Traffic, ohne dass ein Nutzer etwas mitbekommt. Damit kann Performance, Fehler und Verhalten unter Realbedingungen beobachten werden. ↩︎