6 Jahre Branchenspezifische Sicherheitsstandards (B3S) – Eine Bestandsaufnahme im Vergleich

Von Konrad Degen.

Branchenspezifische Sicherheitsstandards (B3S) haben sich in zahlreichen KRITIS-Sektoren in Deutschland etabliert. Nach der durch das IT-Sicherheitsgesetz 1.0 ausgelösten Entstehungswelle entwickeln sich aufgrund der zweijährigen Gültigkeit die Standards weiter. Eine Vergleichsanalyse zeigt, dass sieben Schritte für die Erstellung eines B3S notwendig sind.

Mit Inkrafttreten des IT-Sicherheitsgesetzes 1.0 im Juli 2015 hat der Gesetzgeber sich zum Ziel gesetzt, die IT-Sicherheit in Deutschland zu stärken. Betreiber von kritischen Infrastrukturen wurden aufgrund ihrer Bedeutung für die Gesellschaft verpflichtet, ein Mindestmaß an IT-Sicherheit zu gewährleisten, da ein Ausfall oder eine Störung der öffentlichen Daseinsvorsorge negative Auswirkungen für Staat, Wirtschaft und Gesellschaft zur Folge haben. KRITIS-Betreibern wurde die Möglichkeit eingeräumt, branchenspezifische Sicherheitsstandards (B3S) zu entwickeln. Die in der Regel durch Verbände entwickelten B3S werden nach Eignungsfeststellung durch das BSI für die Dauer von zwei Jahren als gültig erklärt.

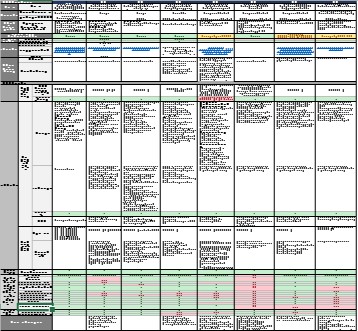

Im Zuge der Diskussion um die Verabschiedung des IT-Sicherheitsgesetzes 2.0 und einer geplanten Überarbeitung der B3S Orientierungshilfe durch das BSI ist es sinnvoll, sich die bestehende B3S-Landschaft genau anzuschauen. Auf der Webseite des BSI werden 10 existierende B3S u. a. für die KRITIS-Sektoren Wasser, ITK, Ernährung, Gesundheit und Pharma sowie Verkehr veröffentlicht. Allerdings besteht keine Veröffentlichungspflicht; die Anzahl tatsächliche existierender B3S liegt deutlich höher.

Überblick über B3S

Betrachtet man nur die öffentlich verfügbaren B3S, lassen sich folgende Erkenntnisse ableiten:

- Die meisten B3S wurden durch Verbände herausgegeben und die erste Version in den Jahren 2018 und 2019 veröffentlicht.

- Im Zuge der Weiterentwicklung bzw. Verlängerung der B3S wurden die Inhalte teilweise vertieft und aktualisiert, aber nur kleine Änderungen vorgenommen, und es erfolgte meist keine Änderung der Grundstruktur.

- In der Regel orientieren sich die B3S-Autorinnen und Autoren an der einschlägigen Orientierungshilfe des BSI (Ausnahme: Der B3S für Verkehrssteuerungs- und Leitsysteme im kommunalen Straßenverkehr ist nach DIN ISO/IEC 27001 strukturiert)

- Alle B3S umfassen nicht nur den B3S-Betreiber, sondern auch Dienstleister und Dritte, welche Teilleistungen bzw. Teilfunktionen erbringen. Der KRITIS-Betreiber muss dabei sicherstellen, dass die B3S-Anforderungen eingehalten werden.

- Alle B3S verfolgen einen Allgefahrenansatz, und der Einsatz eines Informations-Sicherheitsmanagementsystems (ISMS) wird empfohlen und ist teilweise verpflichtend (u.a. B3S Gesundheitsversorgung im Krankenhaus)

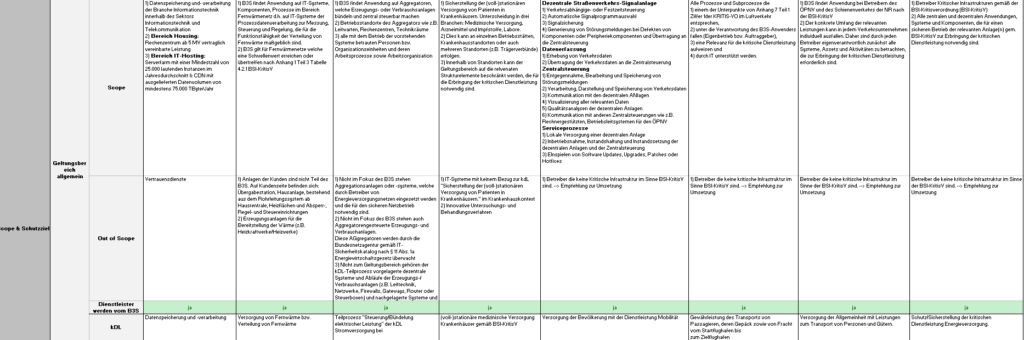

- Alle B3S verweisen auf allgemeine Normen (z. B. ISO 27001, IT-Grundschutz) und weitere branchenspezifische Standards, welche gemeinsam mit dem B3S angewendet werden müssen.

- Alle B3S zeigen konkrete Maßnahmen und abzudeckende Themen auf, welche sich an der Orientierungshilfe orientieren und auf den speziellen KRITIS-Sektor angepasst wurden.

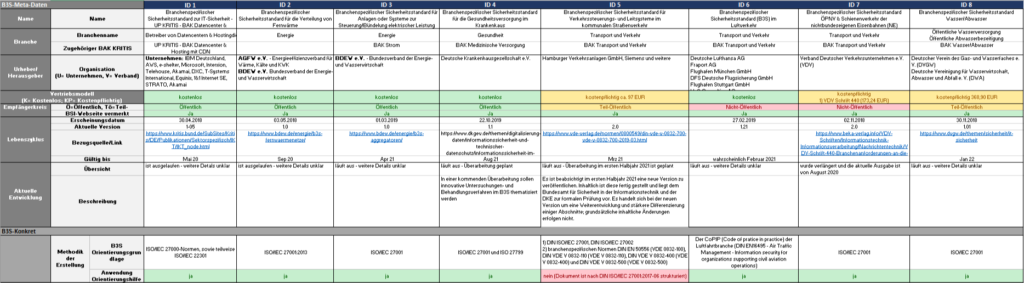

Vergleich B3S

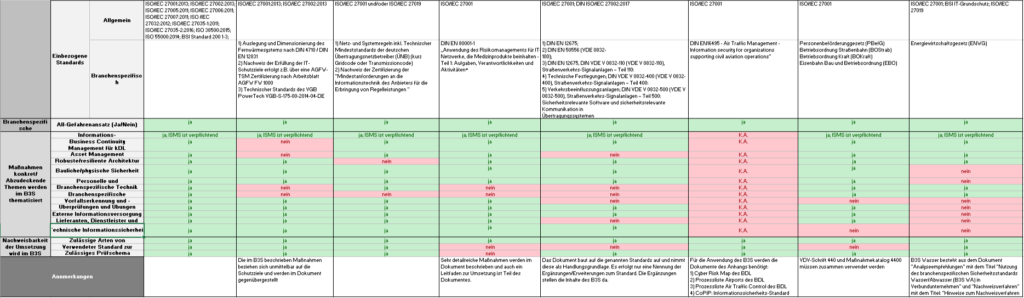

Zukünftige B3S

Basierend auf den analysierten B3S lässt sich für die Erstellung zukünftiger B3S folgende Struktur empfehlen:

- Zunächst sollte die Festlegung des Scopes des B3S erfolgen. Dies beinhaltet die Nennung der Rechtsgrundlage, die Definition wichtiger Schlüsselbegriffe sowie die Festlegung der Zielsetzung des B3S mit einer Abgrenzung, welche Aspekte der kritischen Infrastruktur nicht Gegenstand des B3S sind.

- In einem zweiten Schritt sollte die KRITIS-Infrastruktur ausführlich beschrieben werden. Hierbei sollte auf die Funktionsweise und die Rollen/Akteure eingegangen werden. Im Mittelpunkt sollte die Beschreibung der Abhängigkeit der KRITIS-Infrastruktur von der IT stehen.

- Als dritter Schritt erfolgt die Festlegung und Formulierung der Schutzziele des B3S. Hierbei sollte auf die Anwendung eines Allgefahrenansatzes eingegangen, die KRITIS-Schutzziele genannt und auch die IT-Schutzziele beschrieben werden. Einbezogene Standards und Vorgaben, welche die Grundlage für den B3S bilden, können ebenfalls beschrieben bzw. auf diese verwiesen werden.

- Die Beschreibung der branchenspezifischen Gefährdungslage ist der vierte Schritt. Hierbei wird die kritische Dienstleistung definiert, indem deutlich wird, wann diese erfüllt oder nicht erfüllt wird. Des Weiteren werden die allgemeinen und IT-spezifischen Bedrohungen je nach Relevanz für den spezifischen B3S aufgelistet und gegenübergestellt. Die Benennung der Bedrohungskategorien und Schwachstellenkategorien sowie die Beschreibung des Umgangs bei Änderungen der Gefährdungslage sollten ebenfalls in diesem Schritt erfolgen.

- Im fünften Schritt erfolgt die Beschreibung des Vorgehens und Nennung von Maßnahmen für die Risikoanalyse und das Risikomanagement. Hierbei werden die Risikokategorien festgelegt und bewertet sowie Handlungsempfehlungen abgeleitet. Des Weiteren werden die Techniken und Methoden zur Durchführung der Risikoanalyse beschreiben und die Risikotoleranz definiert.

- Schritt sechs beinhaltet die Maßnahmen und Handlungsempfehlungen für den Umgang mit Risiken. Hierbei sollte sich an den abzudeckenden Themen der Orientierungshilfe orientiert werden:

- Relevanz eines ISMS

- Relevanz des Business Continuity Management für die kDL

- Relevanz des Asset Management

- Anforderungen an eine robuste/resiliente Architektur

- Anforderungen an eine bauliche/physische Sicherheit

- Bedeutung der personellen und organisatorischen Sicherheit

- Relevanz der branchenspezifischen Technik und Nennung spezifischer Anforderungen an die Ausgestaltung

- Bedeutung der branchenspezifischen Architektur und Verantwortung

- Anforderungen an die Vorfallserkennung und -bearbeitung

- Umgang mit Überprüfungen und die Bedeutung von Übungen

- Relevanz der externen Informationsversorgung und Unterstützung

- Rolle und Bedeutung von Lieferanten, Dienstleister und Dritte

- Beschreibung der technischen Informationssicherheit

- In Schritt sieben erfolgt die Definition der zulässigen Arten von Nachweisen, welche für die Erfüllung des B3S erforderlich sind. Hierbei sollen auch die für den Nachweis zulässigen Standards bzw. Anforderungen genannt werden. Des Weiteren müssen die Anforderungen an das Prüfschema sowie das Prüfteam beschrieben werden. Zum Schluss wird auch die Nachweispflicht gegenüber dem BSI geregelt.

Zusätzlich zu den skizzierten Schritten kann durch einen Anhang die Übersichtlichkeit etwa von Schwachstellen und Bedrohungskategorien verbessert werden. Weiterhin ist es empfehlenswert, Schlüsselwörter wie „MUSS“, „SOLL“ und „KANN“ zu verwenden, damit die Bedeutung von Maßnahmen sofort ersichtlich ist. Ein Literaturverzeichnis, Abkürzungsverzeichnis, sowie ein Glossar sorgen für ein besseres Verständnis des B3S.