Gemein(de)heit: Kommunen im Visier

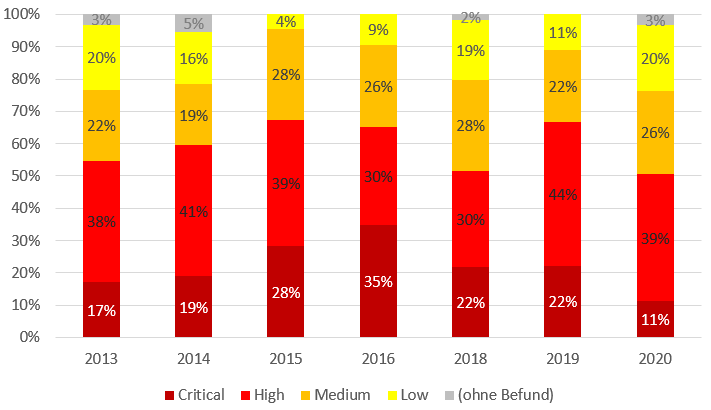

Banken, Versicherungen und ähnliche im Wesentlichen bitschubsende Branchen sind Bedrohungen aus der Cyber-Ecke schon länger gewohnt und haben daher ihre Abwehr bereits seit den 90er-Jahren schrittweise hochgefahren, bisweilen auch zusätzlich motiviert durch gewisse regulatorische Schachzüge. Die cyberphysischen Sektoren wie Energie, Produktion und Wasser sind irgendwann in der Folge von Stuxnet Ende der 2010er-Jahre nach und nach erweckt worden. Und Krankenhäuser etwa hat es nach 2015 zunehmend erwischt, sodass auch sie aufrüsten mussten und weiterhin müssen. Kommunen wurden auch bisher schon […]